Decir que una marca de Firewall es mejor que otra es un tanto torpe pues entran en juego muchos factores, desde el enfoque del fabricante, los precios, el abanico de soluciones y creemos que hasta entra en juego los fundamentos y valores de la empresa.

De entre los distintos fabricantes de Software y Hardware para Ciberseguridad en esta ocasión hablaremos de Sonicwall y 4 razones que exponemos a continuación para elegirlo como tu solución:

1. Su aproximación a la automatización.

Detener o filtrar miles de nuevas amenazas cibernéticas que surgen día a día no es tarea fácil, se requiere de una automatización basada en experiencia o aprendizaje (Machine Learning) para detectar patrones de comportamiento sospechosos, es por ello que aplicar la Inteligencia Artificial es un factor clave como primera línea de defensa.

Sonicwall a usado AI y Machine Learning desde 1999.

2. Las etapas de Seguridad que ofrece.

Pensar que la Ciberseguridad es solo contar con un buen Firewall es mirar el árbol y no el bosque.

Se requiere de una visión integral y creemos que la aproximación de Sonicwall toca distintos aspectos que ofrecen una solución para cada etapa del ciclo de riesgo:

Etapa 1: Reglas de Firewall

Si consideramos el Firewall como la puerta de entrada a posibles ataques entonces aquí se juega mucho, pero desafortunadamente las cosas han cambiado en los últimos años.

Si vemos al Firewall como el Portero que decidirá si abre o no abre la puerta para ver quién pasa o quién no pasa entonces tenemos que pensar en el protocolo https como el cubrebocas en la actualidad. Con esto quiero decir que reconocer a una persona con cubrebocas es muy difícil y se tiene que ceder terreno de seguridad ante eso. Asimismo, filtrar https por su característica de encriptado vuelve difícil el análisis y si el 80% de tráfico actualmente es https entonces asumiremos que el Firewall dejará pasar ese 80%.

ETAPA 2: Deep Packet Inspection

Lo anterior se mitiga haciendo uso de herramientas de Deep Packet Inspection, donde se tiene capacidad de analizar tráfico https por ejemplo, para buscar incumplimientos o inconsistencias de protocolo. Lo que ha facilitado el DPI en los últimos años es la creciente capacidad de cómputo que permite llevar a cabo éste análisis en tiempo real con un impacto cada vez menor en el desempeño de la red. (Por ello la importante de dimensionar bien un hardware para el número de usuarios o conexiones.)

En ésta etapa es posible reducir de 80% de la Etapa 1 a entre un 2 y 4% los ataques que logren pasar éste segundo filtro de seguridad.

ETAPA 3: Sandbox

Sonicwall cuenta con un Sandbox (conoce qué es un Sandbox aquí) donde si aún hay amenazas en el tráfico que logró pasar los elementos pasan a ser ejecutados en entornos de prueba donde se compara si el resultado tiene efectos que se consideren dañinos. En éste punto quedan bloqueados hasta que el usuario administrador les libere a solicitud. En caso de que éstos archivos Sonicwall encuentre que generaron conexiones o comportamientos atípicos, notifica de inmediato a su base instalada global que encontró una amenaza y arma un perfil y huella para que su base de datos se actualice en tiempo real con éste perfil. Así que si un ataque logró penetrar alguna de su base instalada el ataque se controle a nivel global y el daño sea el menor posible.

ETAPA 4: Deep Memory Inspection

En ésta etapa las posibles amenazas se les permite ejecutarse para descomprimir su código a memoria y desde memoria realizar el análisis de su comportamiento.

Con éste análisis Sonicwall ha sido capaz de detectar código malicioso en archivos PDF, archivos de MS Office que contenían ejecutables embebidos y de ésta manera el filtrado efectivo mejora dramáticamente.

Te puede interesar también: 10 funciones que todo Firewall NGFW debería tener.

ETAPA 5: Usuario Final

Pocos son los fabricantes de Software y Hardware que llegan a ésta etapa: el “antivirus” o Firewall de usuario final. Si bien consideramos que un antivirus convencional puede hacer éste trabajo muy bien, el hecho de tenerlo interconectado a la solución Sonicwall trae el beneficio de alimentar su base global de amenazas. Con esto entonces es posible que si después de todas las etapas logró llegar una amenaza al usuario final se notifique de esto a la base instalada de Sonicwall y se mitigue de inmediato la expansión.

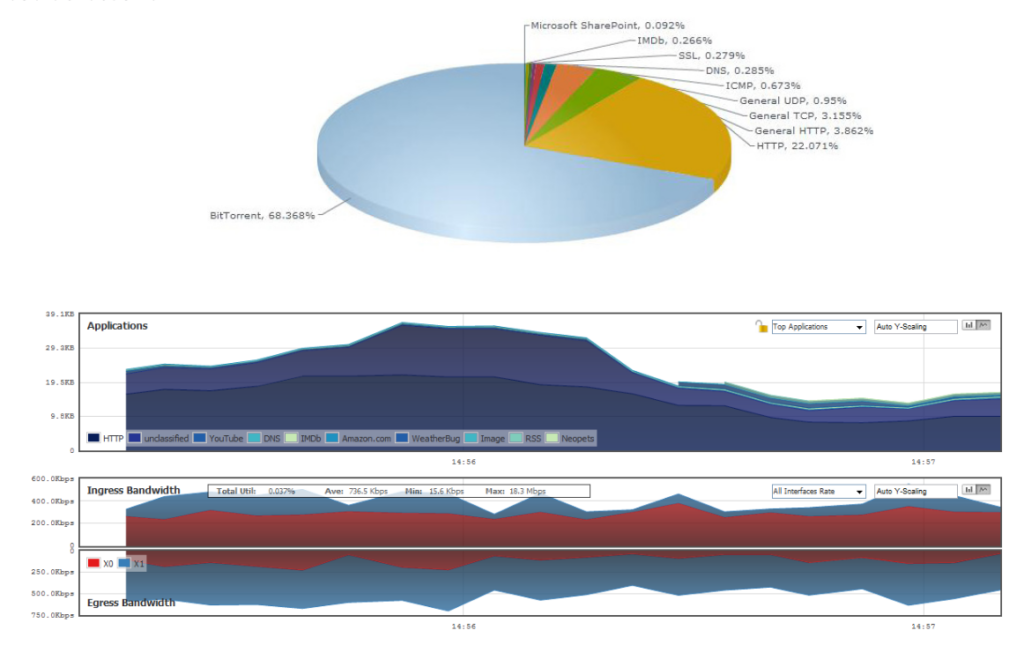

3. Los reportes y Visualización

A nuestro parecer, al momento de analizar un evento, ha sido posible determinar en todo momento la causa y el seguimiento de lo que sucedió lo cuál es clave para corregir y en su caso ejecutar acciones de mitigación.

4. Su modelo de Negocio

Sonicwall no está enfocado en vender cajas, su modelo de negocio gira en torno a ofrecer una cobertura en Ciberseguridad como eje principal. Podríamos incluso pensar que es una compañía con enfoque mayor en el Software que en el Hardware ya que incluso puedes descargar su Firewall como una Máquina Virtual. El valor agregado entonces que ofrecen está en su base de datos global y su capacidad de análisis en tiempo real.

Te podría interesar también:

Consulta nuestra Tabla Comparativa De Firewall para conocer más.

¿Buscas una Solución de Firewall para tu Empresa?

En ITA Tech somos integradores de soluciones de Firewall Sonicwall NGFW.

Seguirnos en redes es ¡Gratis!

Si el contenido que compartimos te parece útil ¿por qué no seguirnos en redes Inge?

#itatech2022 #itatech2023 access point artistas año del arte año del café Cableado estructurado café caja de publicidad canalización cartelera digital cctv ciberseguridad Cisco control de acceso cámaras de cctv cámaras de seguridad cámaras ip digital signage ethernet Evéniment firewall Hikvision inspiración PoE punto de acceso redes redes inalámbricas seguridad seguridad informática señalización digital sonicwall soporte TI soporte técnico superhéroes switch telefonia ip ubiquiti unifi videovigilancia voz voz y datos wifi wifi 6 wireless